In der Welt der Technologie gibt es keinen Mangel an Fachausdrücken. Oder an Akronymen. Wenn man die richtigen wählt, sind sie zum Glück sehr nützlich.

In letzter Zeit wurde viel über "Zero-Trust"-Architekturen (ZT) diskutiert. Die Prämisse ist, dass keine Datentransaktion vertrauenswürdig sein sollte, unabhängig davon, woher sie stammt. Außerdem sollte für jede Transaktion ein Eigentumsnachweis erbracht werden.

Druckverfahren wurden in diesem Bereich des Zero-Trust lange Zeit ignoriert, wahrscheinlich, weil das Drucken ursprünglich ein lokales Phänomen war, so dass es allgemein als "luftleer" von jeglichen Netzwerksicherheitsproblemen angesehen wurde. Das Drucken ist jedoch seit langem Teil des Netzwerkschemas... obwohl die Unkenntnis über die Sicherheit geblieben ist. Wir haben in letzter Zeit einige Exploits in diesem Bereich gesehen, die das Potenzial haben, echte Sicherheitsprobleme auf Windows-Plattformen zu verursachen. Ich bin zuversichtlich, dass Organisationen auf der ganzen Welt die notwendigen Schritte unternommen haben, um das Risiko dieses Exploits zu mindern, aber ich hoffe, dass dieselben Organisationen nun auch die Notwendigkeit verstehen, ihre Druckumgebungen zu sichern und Zero-Trust-Netzwerke zu implementieren.

Gedruckte Dokumente sind eine weitere Möglichkeit, Daten preiszugeben. Außerdem gibt es nach dem Druck keine Möglichkeit mehr, die preisgegebenen Daten zu kontrollieren. Es ist daher sehr wichtig, zu überprüfen, wer versucht, Daten zu drucken und welche Daten diese Person zu drucken versucht.

Bis vor kurzem konnten die Unternehmen dies erreichen, indem sie die Kontrolle über den lokalen Rechner sicherten. Ich muss mich zum Beispiel an meinem Laptop anmelden, um diesen Blogbeitrag zu schreiben. Außerdem muss ich mit Office 365 über meine Unternehmensnetzwerkidentität kommunizieren, um Word zu verwenden. Wenn ich das Dokument in meinem Firmennetzwerk speichern möchte, werden die entsprechenden Anmeldedaten von meiner Rechneranmeldung übertragen, die die Berechtigung hat, dies und viele andere Dinge zu tun. Wenn ich mich jedoch von meinem Rechner wegbewege und den Bildschirm nicht sperre, kann eine skrupellose Person von hinten kommen, auf Daten in meinem Namen zugreifen, sie ausdrucken und mit der Ware davonkommen. In meinem Fall ist das keine so große Sache, da ich nur wenig Zugang zu wichtigen Informationen habe. Aber was wäre, wenn ich ein Arzt oder ein anderer Gesundheitsdienstleister wäre? Oder wenn ich Zugang zu sensiblen Wettbewerbsinformationen hätte? Dann könnte das ein Problem sein.

BYOD-Druck in einer vertrauensfreien Umgebung

Betrachten wir das Ganze einmal in einer Welt ohne Vertrauen. In dieser Welt kann ich ein Gerät mit mir führen (und tue dies auch oft), das ich besitze und verwalte. Dieser Ansatz wird gemeinhin als "Bring Your Own Device" oder BYOD bezeichnet. Das Unternehmen interessiert sich nicht für mein Gerät, also melde ich mich vielleicht als Administrator bei meinem PC an. In der Welt des Nullvertrauens ist das in Ordnung. Die Idee ist, dass die Sicherheit es mir ermöglicht, meine Arbeit über das Internet zu erledigen, so dass ich von zu Hause, von meinem Lieblingscafé oder von meinem Arbeitsplatz aus auf dieselbe Weise arbeiten kann. Das bedeutet auch, dass die Internetverbindung, die mir an meinem Arbeitsplatz zur Verfügung gestellt wird, keine benutzerbasierte Sicherheit bieten muss, da ich allein durch meine Anwesenheit im Netz kein Vertrauen aufbauen kann.

Um meine Arbeit zu erledigen, melde ich mich bei einer sicheren Ressource an, in der Regel bei einer verschlüsselten Website oder einer virtuellen Anwendungsumgebung. Alle Daten, die über die Leitung fließen, sind verschlüsselt, es ist also kein Problem, dass ich mich im offenen Internet befinde.

In einer virtuellen Anwendungsumgebung wird das Drucken oft intern kontrolliert oder ist manchmal gar nicht erlaubt. In vielen Fällen besteht jedoch die Notwendigkeit zu drucken, so dass eine Überprüfung des Druckzeitpunkts notwendig wird. Dies wird dadurch erreicht, dass Benutzer Druckgeräte über einen Mechanismus definieren können, der außerhalb des Betriebssystems liegt.

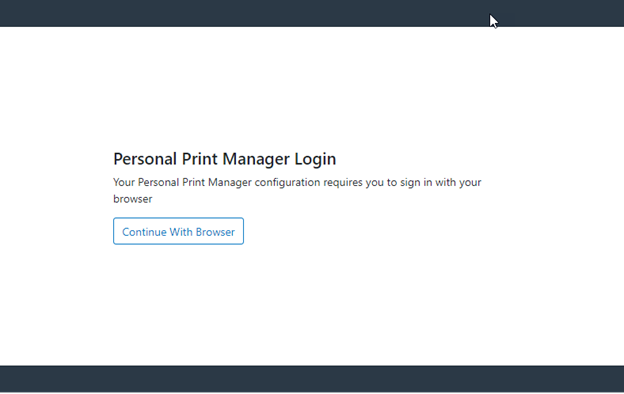

Der Schlüssel liegt darin, den Druck zu erfassen, wenn er ausgelöst wird. Sobald er erfasst ist, können mehrere Dinge geschehen. Zunächst können Sie feststellen, ob eine gültige Benutzer-ID mit dem Druck verbunden ist. Hier habe ich in meinem MS-Word-Bildschirm auf "Drucken" geklickt und einen Drucker ausgewählt:

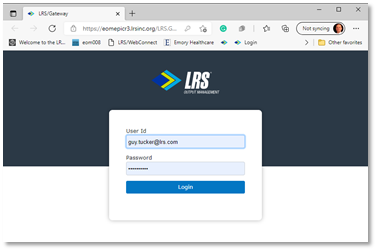

Beachten Sie, dass ich aufgefordert werde, mich anzumelden. Dies ist ein wichtiger Punkt. Selbst wenn ich wie im vorigen Beispiel als Administrator am PC angemeldet wäre, muss ich zum Drucken meine Unternehmensanmeldedaten angeben. Beachten Sie auch, dass diese Authentifizierung über einen Browser erfolgt (aber dazu später mehr). Ich gebe meine Unternehmensanmeldedaten ein und melde mich an.

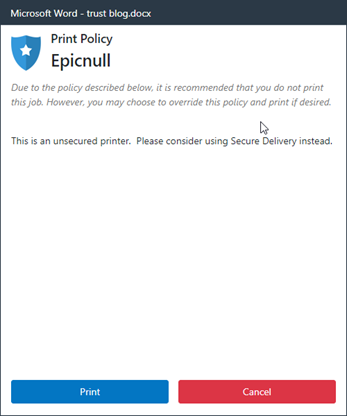

Zu diesem Zeitpunkt bin ich eingeloggt, so dass meine Benutzer-ID guy.tucker@lrs.com mit dem Drucken verbunden ist. Ein guter erster Schritt. Was nun? Jetzt kann ich mir die Druckrichtlinien ansehen, die ich möglicherweise zur Steuerung vieler Dinge konfiguriert habe. Dabei kann es sich um einfache Dinge handeln, wie z. B. die Frage, ob das Unternehmen die Kosten für den Farbdruck übernehmen möchte, oder um etwas, das eher darauf basiert, ob ich dieses Dokument drucken SOLLTE. Diese Richtlinien können den Benutzer befragen, den Druckversuch protokollieren und entweder den Druck blockieren oder dem Benutzer erlauben, die Anforderung zu übergehen.

Dies sind nur einige einfache Beispiele; der volle Funktionsumfang ist wesentlich umfangreicher. Darüber hinaus kann Secure Print eingerichtet werden. Ich habe mich mit meiner Unternehmensidentität angemeldet und kann nun die Daten an eine persönliche Druckwarteschlange senden, wo sie gespeichert werden. Dann kann ich zu einem Drucker in der Nähe gehen, mich am Drucker authentifizieren und meine Aufträge abrufen. Das bedeutet, dass das gefährdete Papier (mit den sensiblen Informationen) nicht im Ausgabefach des Druckers liegt, bis ich komme. Das ist natürlich noch sicherer.

Daten im Ruhezustand (die Aufträge, die in einer Warteschlange auf den Druck warten) und Daten in Bewegung (die Aufträge auf dem Weg von der Quelle zum Drucker) sollten immer verschlüsselt werden. Das Internet Print Protocol (IPP) ermöglicht dies mit denselben Verschlüsselungsmethoden, die auch für das Internet verwendet werden. Auch hier gilt: nie vertrauenswürdig, immer verifiziert.

Aber was ist mit der Authentifizierung? Dies ist ein Bereich, der in den letzten Jahren stark in den Blickpunkt gerückt ist. Der Schlüssel liegt hier darin, einer Organisation die Möglichkeit zu geben, beliebige Methoden und Faktoren zu verwenden und sie von einer einzigen Quelle aus zu steuern. In der Vergangenheit wurden einfache Methoden wie das Active Directory (AD) von Microsoft oder andere LDAP-Methoden verwendet. Leider waren diese leicht zu hacken und hatten keinerlei Flexibilität in ihrer Struktur. Unternehmen wollten mehr als nur eine Benutzer-ID und ein Passwort für die Anmeldung verwenden. Vielleicht wurde eine zugehörige Karte oder ein Dongle oder ein Ping für die Mehrfaktor-Authentifizierung (MFA) an ein Telefon als notwendig erachtet. Ein weiteres Problem ergab sich aus Fusionen und Übernahmen. Ein Unternehmen konnte zwei, drei oder zwanzig verschiedene AD-Domänen haben, in denen sich die Benutzer aufhalten konnten und möglicherweise doppelte IDs hatten.

Betreten Sie die Welt von Open ID Connect (OIDC)

OIDC ist ein webdienstbasierter, sicherer Mechanismus, der als Proxy für diese vielen Möglichkeiten fungieren kann. Vielleicht "föderiert" Ihr OIDC-Anbieter alle Domänen. Ich melde mich also als guy.tucker@lrs.com an, und der OIDC-Anbieter arbeitet dann im Hintergrund, um sich bei der richtigen AD-Domäne zu authentifizieren. Oder vielleicht möchte ich MFA für alle meine Benutzer verlangen. Ohne einen OIDC-Anbieter bedeutet dies, dass die Anwendung all diese Möglichkeiten herausfinden muss.

Es gibt Standards, die durch RFC 6749 für alle notwendigen Methoden und Attribute für den Umgang mit einem OIDC-Anbieter vorgegeben sind. Aber das Problem ist, dass sich keiner der OIDC-Anbieter, auch nicht die, die zur Norm beitragen, strikt an die Norm hält! Wie kann ich mit jedem OIDC-Anbieter zusammenarbeiten, wenn ich das möchte?

(Warnung: Akronyme voraus - Herausgeber)

Nun, die Antwort ist, auch ein OIDC-Anbieter zu werden. Die Anwendung kann dann in ihrer Grundform belassen werden und den Authentifizierungsprozess an ihren eigenen OIDC-Anbieter untervergeben. Im Falle der LRS Software haben wir die Komponente LRS/Gateway entwickelt. Wenn ich versuche zu drucken, prüft das LRS Modul Personal Print Manager (PPM), ob ich angemeldet bin. Ist dies nicht der Fall, verwendet es den Standardbrowser über das LRS/Gateway, um die Authentifizierung durchzuführen. Erinnern Sie sich an das Browser-Beispiel von vorhin? Diese Methode wird verwendet, da sie allgemein verfügbar ist und von einer Organisation oder einem Benutzer kontrolliert werden kann. Es ist besser, diese bekannte Methode zu verwenden, als zu versuchen, die gleiche Funktionalität in der aufrufenden Anwendung zu vergraben.

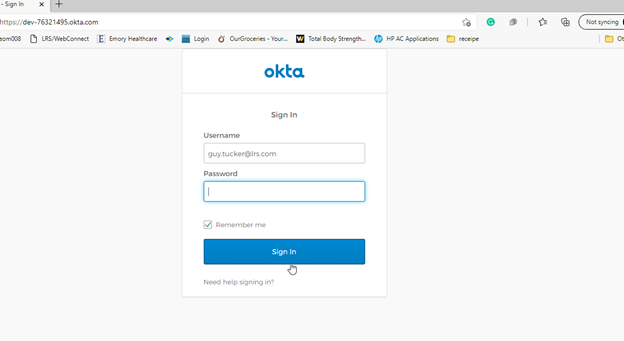

Wenn LRS/Gateway AD direkt verwendet, werden die Benutzerdaten sofort authentifiziert und das "OK" wird an PPM zurückgegeben. Dieses OK liegt in Form eines Tokens vor, das PPM für künftige Anfragen verwenden kann. Auf diese Weise enthält jede Anfrage die "Lizenz zum Drucken" und bestätigt, dass ich der bin, für den ich mich ausgebe. Wenn ein Unternehmen es vorzieht, einen anderen Anbieter wie Azure AD, Okta, Ping, iWelcome oder viele andere dieser Art zu verwenden, dann leitet das LRS/Gateway die Authentifizierung an diese sekundäre Quelle um. So einfach wie das ABC.

Hier ist zum Beispiel mein Login von vorher, wie es für Okta definiert ist:

Okta befolgt also die Regeln, die das Unternehmen aufgestellt hat, und dann geht das OK an das LRS/Gateway zurück, und der Prozess wird fortgesetzt.

In beiden Fällen, AD und Okta, wurde ich verifiziert, so dass mein Druck diese Anmeldedaten zur Verifizierung verwenden kann. Jede Drucktransaktion kann von da an überprüft werden, um sicherzustellen, dass sie mein Token enthält und dass keine Unternehmensrichtlinien verletzt wurden.

Traue nichts, überprüfe alles, höre niemals auf, die wertvollen Daten in deinen Dokumenten zu schützen. Das ist nicht nur eine gute Theorie. Es ist heute möglich und kann Ihnen und Ihrem Unternehmen eine Menge Schmerz ersparen.