Une chose est sûre dans le monde des technologies : on ne manque pas de jargon. Ou d’acronymes. Heureusement, si vous les choisissiez bien, ils sont plutôt utiles.

Récemment, il a beaucoup été question des architectures Zero Trust (ZT). Le postulat est le suivant : aucune transaction de données, d’où qu’elle vienne, n’est fiable. De plus, chaque transaction doit être accompagnée d’une preuve de propriété.

Les méthodes d’impression ont longtemps été mises à l’écart, probablement parce que l’impression était à l’origine un phénomène local, généralement considérée comme étant « à l’abri » de tout problème de sécurité du réseau. L’impression, en revanche, fait depuis longtemps partie du schéma du réseau, même si la sécurité est toujours ignorée. Nous avons récemment constaté des exploits dans ce domaine, exploits qui peuvent causer de véritables problèmes de sécurité sur les plateformes Windows. Je suis convaincu que les entreprises du monde entier ont pris les mesures nécessaires pour atténuer les risques liés à cet exploit, mais j’espère que grâce à cela, ces entreprises ont compris à quel point il est important de sécuriser leur environnement d’impression et de mettre en place des réseaux zero trust.

Les documents imprimés présentent un risque de fuite de données. De plus, une fois qu’ils sortent de l’imprimante, il est impossible de contrôler les données qui ont fuité. Il est donc extrêmement important de vérifier l’identité de la personne qui tente d’imprimer des documents ainsi que les données elles-mêmes.

Jusqu’à récemment, les entreprises pouvaient s’en assurer en contrôlant le périphérique utilisé. Par exemple, je dois me connecter à mon ordinateur pour écrire cet article. Je dois aussi communiquer avec Office 365 via mon identifiant professionnel pour me servir de Word. Si je souhaite enregistrer le document sur le réseau de mon entreprise, mes identifiants sont transférés à partir de mon ordinateur, qui a le droit de le faire, entre autres choses. En revanche, si je m’éloigne de mon ordinateur et oublie de verrouiller mon écran, un individu peu scrupuleux peut l’utiliser après moi, accéder à des données en mon nom, les imprimer et s’en aller avec les documents. Personnellement, ce n’est pas très grave étant donné que je n’ai pas accès à des données sensibles. Mais que se passerait-il si j’étais médecin ou soignant ? Ou si j’avais accès à des informations confidentielles sur la concurrence ? Cela pourrait poser problème.

Impression BYOD dans un environnement Zero Trust

Imaginons ce scénario dans un monde zero trust. Dans ce monde-là, il se peut (et c’est souvent le cas) que j’aie avec moi un appareil qui m’appartient et que je gère. Cette approche est connue sous le nom de « Bring your own device » (apportez votre appareil personnel). L’entreprise ne se soucie pas de mon appareil, je peux donc par exemple me connecter à mon PC en tant qu’administrateur. Dans un monde zero trust, cela ne pose aucun problème. L’idée, c’est que grâce à la sécurité, je peux travailler sur internet comme si j’étais chez moi, dans mon café préféré ou sur mon lieu de travail. Cela signifie également que la connexion internet sur mon lieu de travail n’a pas besoin d’assurer la sécurité de l’utilisateur car je ne peux pas établir la confiance par ma seule présence sur le réseau.

Pour travailler, je me connecte à une ressource sécurisée, en général un site web crypté ou une application virtuelle. Toutes les données qui transitent par le câble sont cryptées, ce n’est donc pas un problème que je sois sur l’internet public.

Dans une application virtuelle, l’impression est souvent contrôlée en interne, ou parfois même interdite. Il est cependant nécessaire d’imprimer dans certains cas, il faut donc vérifier au moment de l’impression. Pour ce faire, les utilisateurs peuvent définir les périphériques d’impression à l’aide d’un mécanisme externe au système d’exploitation.

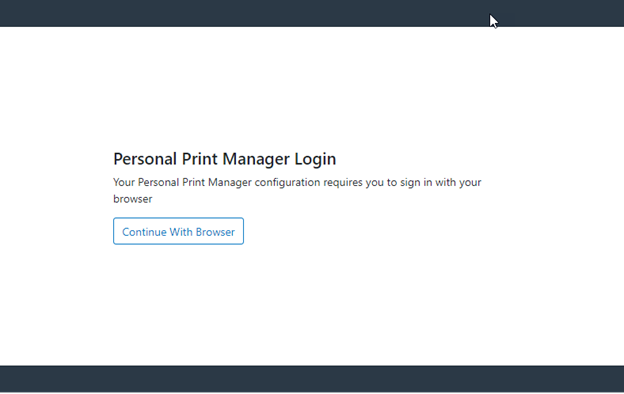

La solution, c’est de capturer le travail d’impression dès son lancement. Une fois cela fait, plusieurs choses peuvent se produire. Tout d’abord, vous pouvez déterminer s’il y a un identifiant valide associé au travail d’impression. Ici, j’ai cliqué sur « Imprimer » sur mon écran Word et sélectionné une imprimante :

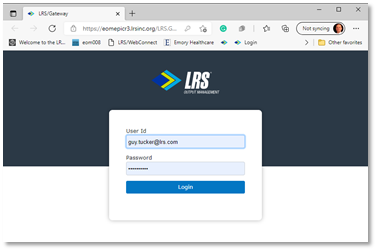

Remarquez que l’on me demande de m’identifier. C’est un élément important. Même si j’étais connecté au PC en tant qu’administrateur, comme dans l’exemple précédent, je dois renseigner mes identifiants afin de pouvoir imprimer. Notez également que je m’authentifie via un navigateur (mais j’y reviendrai). Je rentre mes identifiants professionnels et je me connecte.

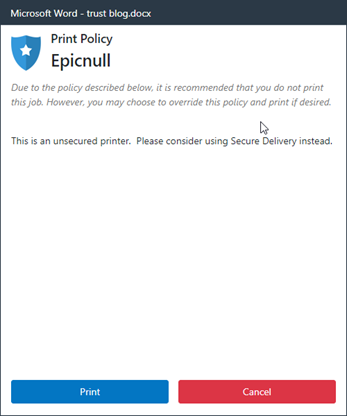

Me voilà maintenant connecté, mon identifiant guy.tucker@lrs.com est associé à l’impression. Première étape réussie. Et maintenant ? Je peux à présent jeter un œil aux paramètres d’impression que j’ai configurés pour contrôler tout un tas de choses. Il peut s’agir de choses simples, comme le fait de savoir si l’entreprise souhaite assumer les coûts de l’impression couleur, ou alors si je dois vraiment imprimer ce document. Ces paramètres peuvent interroger l’utilisateur, enregistrer la demande d’impression, et soit bloquer l’impression ou laisser l’utilisateur annuler la demande.

Voilà quelques exemples simples, mais il existe bien d’autres fonctionnalités. Il est également possible de mettre en place Secure Print. Je me suis connecté avec mon identifiant professionnel, je peux donc envoyer les données à une file d’attente personnelle où elles sont stockées. Je peux ensuite me rendre à une imprimante, m’authentifier et récupérer mes documents. Cela signifie que les documents vulnérables (qui contiennent des données confidentielles) ne restent pas dans le bac de sortie de l’imprimante avant mon arrivée. Ce qui est évidemment bien plus sécurisé.

Les données en attente (les travaux d’impression dans la file d’attente) et les données en transit (les travaux d’impression qui circulent de la source vers l’imprimante) devraient toujours être chiffrées. Le protocole Internet Print Protocol (IPP) rend tout cela possible par le biais des mêmes méthodes de chiffrement utilisées sur internet. Encore une fois, on ne fait jamais confiance, on vérifie toujours.

Mais qu’en est-il de l’authentification ? C’est un domaine qui fait l’objet d’une attention toute particulière ces dernières années. L’important, c’est de laisser l’entreprise utiliser les méthodes et facteurs qu’elle souhaite et les contrôler depuis une seule source. Par le passé, il s’agissait de méthodes simples telles que l’Active Directory de Microsoft ou d’autres méthodes LDAP. Malheureusement, il était facile de les pirater et leur structure n’était pas du tout flexible. Les entreprises voulaient utiliser plus qu’un simple identifiant et un mot de passe pour se connecter. Peut-être qu’une carte ou un dongle, ou encore un ping vers un téléphone pour une authentification à plusieurs facteurs étaient nécessaires. Un autre problème est né des fusions et acquisitions : une entreprise pouvait se retrouver avec deux, trois, ou vingt domaines AD différents où les utilisateurs pouvaient résider et éventuellement avoir des identifiants en double.

Découvrez le monde de Open ID Connect (OIDC)

OIDC est un mécanisme en ligne sécurisé qui sert de mandataire dans ce genre de situations. Votre fournisseur OIDC « gère » peut-être tous ces domaines. Je me connecte avec guy.tucker@lrs.com, et le fournisseur OIDC travaille dans les coulisses pour s’authentifier au bon domaine AD. Ou peut-être que je demande une authentification à plusieurs facteurs pour tous les utilisateurs. Sans fournisseur OIDC, c’est à l’application de s’y retrouver parmi toutes ces possibilités.

Il existe des normes données par RFC 6749 pour toutes les méthodes et les attributs nécessaires pour avoir un fournisseur OIDC. Mais il y a un problème : aucun des fournisseurs OIDC, y compris ceux qui contribuent à la norme n’y adhère sans réserve ! Que dois-je faire si je veux travailler avec un fournisseur OIDC ?

(Avertissement de l’auteur : utilisation d’acronymes)

Et bien, la réponse, c’est de devenir fournisseur OIDC. L’application peut alors être laissée telle quelle et sous-traiter le processus d’authentification à son propre fournisseur OIDC. En ce qui concerne le logiciel de LRS, nous avons créé le composant LRS/Gateway. Quand j’essaie d’imprimer, le module LRS Personal Print Manager (PPM) vérifie si je suis connecté. Si ce n’est pas le cas, il passe par le navigateur par défaut via LRS/Gateway pour l’authentification. Vous vous rappelez de l’exemple du navigateur ? Cette méthode est utilisée car elle généralement disponible et contrôlable par une entreprise ou un utilisateur. Il vaut mieux utiliser cette méthode reconnue plutôt que d’essayer d’enterrer la même fonctionnalité dans l’application appelante.

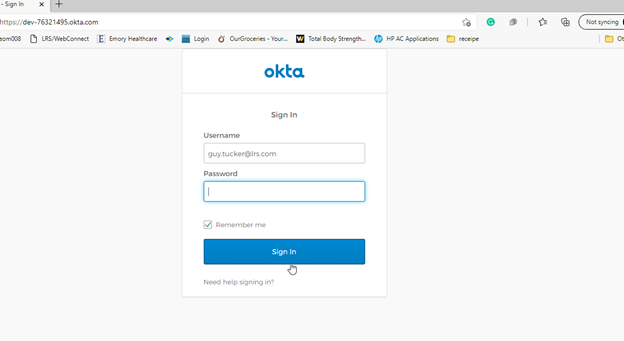

Lorsque LRS/Gateway utilise directement AD, les informations de l’utilisateur sont automatiquement authentifiées et l’accord est transmis au PPM. Cet accord prend la forme d’un token que PPM peut utiliser pour des demandes futures. Ainsi, chaque demande contient « l’autorisation d’imprimer » et garantit mon identité. Si une entreprise préfère utiliser un autre fournisseur tel que Azure AD, Okta, Ping, iWelcome ou autres du même genre, alors LRS/Gateway redirige l’authentification vers cette source secondaire. C’est simple comme bonjour.

Voici par exemple comment se présente mon authentification, vue plus haut, sur Okta :

Okta suit donc les règles que l’entreprise a mis en place, le feu vert est renvoyé à LRS/Gateway, et le processus se poursuit.

Dans les deux cas, avec AD et Okta, mon identité a été vérifiée, mon impression peut donc se servir de ces identifiants pour la vérification. À partir de ce moment-là, chaque impression peut être inspectée afin de s’assurer que mon token apparaît bien et qu’aucune règle de l’entreprise n’a été violée.

Ne faites jamais confiance, vérifiez tout, continuez à protéger les données confidentielles contenues dans vos documents. C’est plus qu’une bonne théorie. Aujourd’hui, c’est possible, et cela peut vous épargner, à vous et à votre entreprise, bien des soucis.